Những máy chủ kết nối tới Internet đang chứng kiến việc bị quét và tấn công ở mọi mức độ trong mọi lúc. Trong lúc fireware và các hệ thống được cập nhật thường xuyên là bước phòng thủ đầu tiên để hệ thống được an toàn, bạn nên kiểm tra tính hợp lệ để đảm bảo không có kẻ tấn công nào lọt qua. Những công cụ mô tả dưới đây dùng để kiểm tra sanity (sáng suốt), tìm malware, virus, rootkits. Chúng được chạy thường xuyên, chạy liên tục và cảnh báo bạn qua email. Bạn có thể sử dụng Chkrootkit, Rkhungter và ISSProtect để quét hệ thống khi bạn thấy một số hành động nghi ngờ như tăng tải, các tiến trình nghi ngờ hoặc máy chủ đột ngột bắt đầy gử malware

Tất cả các phần mềm này phải chạy với quyền root, do đó khi đăng nhập phải dùng quyền root hoặc chạy lệnh suod su.

chkrootkit - Linux rootkit scanner

Chkrootkit là bộ quét rootkit cổ điển, nó kiểm tra các tiến trình nghi ngờ và kiểm tra trong danh sách các rootkit đã biết. Cài đặt theo lệnh sau: (on Debian and Ubuntu you would run

apt-get install chkrootkit

), hoặc tải nguồn từ www.chkrootkit.org và cài đặt từng bước:

wget --passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

Sau đó, bạn có thể chuyển thư mục rootkit ở chỗ nào đó, ví dụ /usr/local/chkrootkit:

cd ..

mv chkrootkit-<version>/ /usr/local/chkrootkit

mv chkrootkit-<version>/ /usr/local/chkrootkit

và tạo symlink để dễ truy cập:

ln -s /usr/local/chkrootkit/chkrootkit /usr/local/bin/chkrootkit

Kiểm tra máy chủ phát hiện rootkit bằng lệnh:

chkrootkit

Báo cáo những phát hiện sai:

Checking `bindshell'... INFECTED (PORTS: 465)

Đừng lo lắng khi bạn nhận thư trên mail server, đây là cổng SMTPS của hệ thống mail và được biết đến false positive. Bạn có thể chạy bằng cron job và nhận kết quả bằng email gửi đến bạn. Trước tiên, bạn được dẫn nơi chkrootkit cài đặt trên máy với:

which chkrootkit

Ví dụ:

root@server1:/tmp/chkrootkit-0.50# which chkrootkit

/usr/sbin/chkrootkit

/usr/sbin/chkrootkit

Chkrootkit được cài đặt ở địa chỉ /usr/sbin/chkrootkit, chúng ta mướn đường dẫn này trong cron như sau:

crontab -e

Tạo cron job như sau:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit output of my server" tnphvan@gmail.com)

Nó sẽ chạy chkrootkit vào lúc 3h đêm. Thay thế đường dẫn tới chkrootkit với cấu hình trên, đổi địa chỉ email thành email thật của bạn.

Lynis - Universal security auditing tool and rootkit scanner

Lynis (formerly rkhunter) là công cụ kiểm tra an ninh cho hệ thống dựa trên Linux and BSD. Nó được thực hiện dựa trên việc kiểm tra chi tiết nhiều khía cạnh an ninh và cấu hình của hệ thống. Tải bản mới nhất từ đây https://cisofy.com/download/lynis/:

cd /tmp

wget https://cisofy.com/files/lynis-2.1.1.tar.gz

tar xvfz lynis-2.1.1.tar.gz

mv lynis /usr/local/

ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

wget https://cisofy.com/files/lynis-2.1.1.tar.gz

tar xvfz lynis-2.1.1.tar.gz

mv lynis /usr/local/

ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

This will install lynis to the directory /usr/local/lynis and creates a symlink for easy access. Now run

lynis update info

to check if you use the latest version.

Now you can scan your system for rootkits by running:

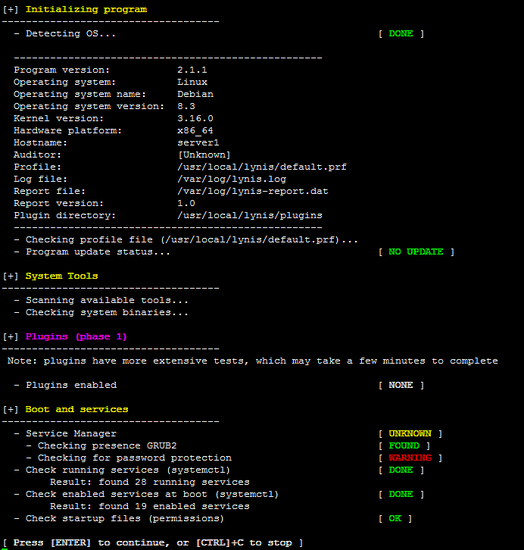

lynis audit system

Lynis will perform a few checks and then stops to give you some time to read the results. Press [ENTER] to continue with the scan.

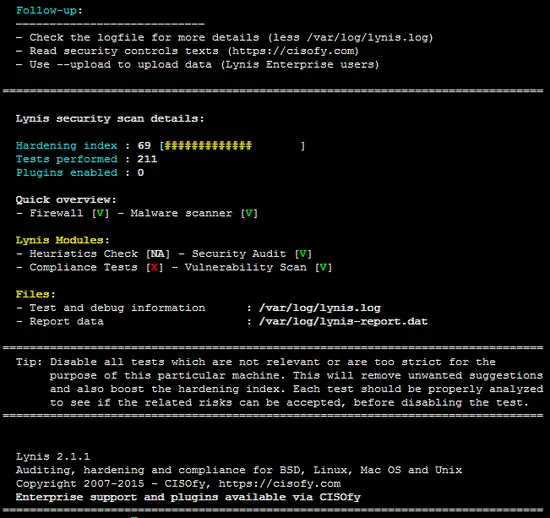

At the end, it will show you a summary of the scan.

To run Lynis non-interactively, start it with the --quick option:

lynis --quick

To run Lynis automatically at night, create a cron job like this:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "lynis output of my server" you@yourdomain.com)

This will run lynis every night a 3.00h. Replace the email address with your real address.

ISPProtect - Website malware scanner

ISPProtect is a malware scanner for web servers, it scans for malware in website files and CMS systems like Wordpress, Joomla, Drupal etc. If you run a web hosting server, then the hosted websites are the most attacked part of your server and it is recommended to do sanity checks on them regularly. ISPProtect contains 3 scanning engines: a signature based malware scanner, a heuristic malware scanner, and a scanner to show the installation directories of outdated CMS systems. ISPProtect is not free software, but there is a free trial that can be used without registration to test it or clean an infected system.

ISPProtect requires PHP to be installed on the server, this should be the case on most hosting systems. In case you don't have a command line PHP installed yet, execute:

apt-get install php5-cli

on Debian or Ubuntu or:

yum install php

on Fedora and CentOS.

Run the following commands to install ISPProtect.

mkdir -p /usr/local/ispprotect chown -R root:root /usr/local/ispprotect chmod -R 750 /usr/local/ispprotect cd /usr/local/ispprotect wget http://www.ispprotect.com/download/ispp_scan.tar.gz tar xzf ispp_scan.tar.gz rm -f ispp_scan.tar.gz ln -s /usr/local/ispprotect/ispp_scan /usr/local/bin/ispp_scan

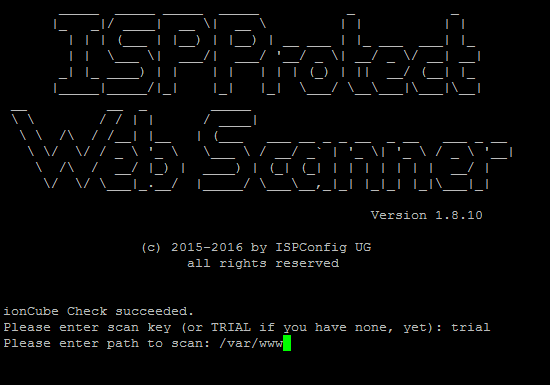

To start ISPProtect, run:

ispp_scan

The scanner automatically checks for updates, then asks for the key (enter the word "trial" here) and then asks for the path of the websites, normally thats /var/www.

Please enter scan key: <-- trial

Please enter path to scan: <-- /var/www

Please enter path to scan: <-- /var/www

The scanner will now start the scan. The scanning progress is shown. The names of the infected files are shown on the screen at the end of the scan and the results are stored in file sin the ISPProtect install directory for later use:

After the scan is completed, you will find the results also in the following files:

Malware => /usr/local/ispprotect/found_malware_20161401174626.txt

Wordpress => /usr/local/ispprotect/software_wordpress_20161401174626.txt

Joomla => /usr/local/ispprotect/software_joomla_20161401174626.txt

Drupal => /usr/local/ispprotect/software_drupal_20161401174626.txt

Mediawiki => /usr/local/ispprotect/software_mediawiki_20161401174626.txt

Contao => /usr/local/ispprotect/software_contao_20161401174626.txt

Magentocommerce => /usr/local/ispprotect/software_magentocommerce_20161401174626.txt

Woltlab Burning Board => /usr/local/ispprotect/software_woltlab_burning_board_20161401174626.txt

Cms Made Simple => /usr/local/ispprotect/software_cms_made_simple_20161401174626.txt

Phpmyadmin => /usr/local/ispprotect/software_phpmyadmin_20161401174626.txt

Typo3 => /usr/local/ispprotect/software_typo3_20161401174626.txt

Roundcube => /usr/local/ispprotect/software_roundcube_20161401174626.txt

Starting scan level 1 ...

Malware => /usr/local/ispprotect/found_malware_20161401174626.txt

Wordpress => /usr/local/ispprotect/software_wordpress_20161401174626.txt

Joomla => /usr/local/ispprotect/software_joomla_20161401174626.txt

Drupal => /usr/local/ispprotect/software_drupal_20161401174626.txt

Mediawiki => /usr/local/ispprotect/software_mediawiki_20161401174626.txt

Contao => /usr/local/ispprotect/software_contao_20161401174626.txt

Magentocommerce => /usr/local/ispprotect/software_magentocommerce_20161401174626.txt

Woltlab Burning Board => /usr/local/ispprotect/software_woltlab_burning_board_20161401174626.txt

Cms Made Simple => /usr/local/ispprotect/software_cms_made_simple_20161401174626.txt

Phpmyadmin => /usr/local/ispprotect/software_phpmyadmin_20161401174626.txt

Typo3 => /usr/local/ispprotect/software_typo3_20161401174626.txt

Roundcube => /usr/local/ispprotect/software_roundcube_20161401174626.txt

Starting scan level 1 ...

To run ISPProtect automatically as nightly cronjob, create a cron file with nano:

nano /etc/cron.d/ispprotect

and insert the following line:

0 3 * * * root /usr/local/ispprotect/ispp_scan --update && /usr/local/ispprotect/ispp_scan --path=/var/www --email-results=root@localhost --non-interactive --scan-key=AAA-BBB-CCC-DDD

Replace "root@localhost" with your email address, the scan report is send to this address. Then exchange "AAA-BBB-CCC-DDD" with your license key. You can get a license key here.

0 comments:

Post a Comment