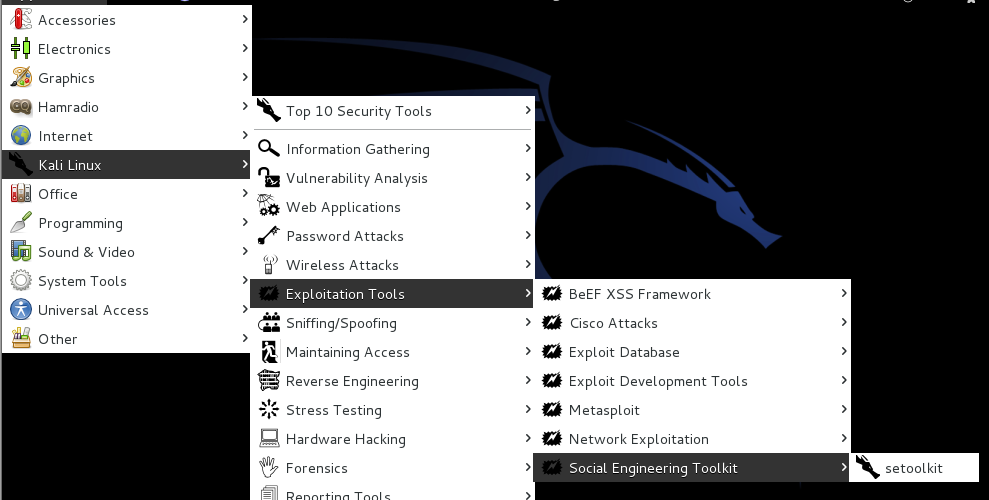

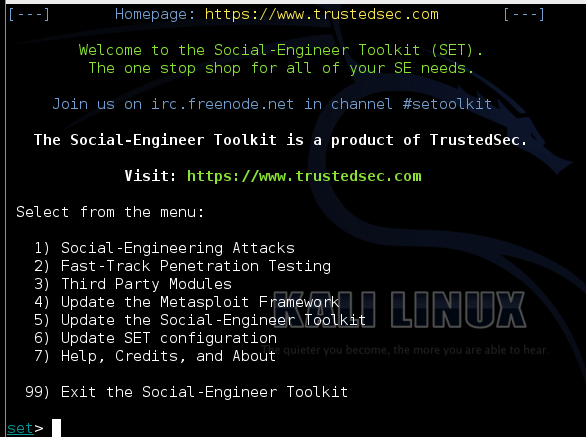

Bước 2 chọn 1: Social-Engineerring Attacks => chọn 2: Website Attack Vectors => chọn 3:Credential Harvester Attack Method => chọn 2:Site Clone

Bước 3: các bạn điền thông tin của máy vào. chú ý tên của card mạng nhé

các bạn điền như thế này nhé

bước 4: vào thư mục etc/ettercap/etter.dns

các bạn sửa như trong hình

Bước 5: quay trở lại của sổ lệnh của root. gõ ettercap -G => xuất hiện chương trình Ettercap chọn menu Sniff/Unified sniffing (Shift + U) vì ở đây mình chọn card mạng eth0, nếu các bạn chọn card khác thì chọn cái khác nhé

bước 6: bấm Ctrl + S chương trình sẽ scan tất cả các máy có trong mạng lan của các bạn. tiếp tục ta bấm H để cho nó hiện lên một list các máy đó nhé

ở đây các bạn chú ý 2 mục: Add to Target 1 dùng để add địa chỉ GW (tấn công giải ARP) và Add to Target 1 dùng dể add các máy sau khi mình quét (victim).

chọn 2 lần và add như trên

Tiếp tục từ chương trình ettercap bạn chọn Plugins/manage the plugin hoặc bấm ctrl+P. tiếp theo bạn double click vào dns_spoof như trong hình

bước 8: tấn công ARP:

chọn ARP poisoning ở menu như trong hình.

=> xuất hiện một bảng nhỏ chọn Sniff remote connections => OK

bước 9: khởi động chương trình tấn công

các bạn bấm ctrl + W rồi xuất hiện dòng chữ "Starting Unified Sniffing" ở phía dưới là thành công

Bây giờ ngồi chờ các máy trong mạng lan đăng nhập vào thôi nào.

Mình thử qua một máy trong cùng một mạng Lan sau đó đăng nhập vào

0 comments:

Post a Comment